Usar dc3dd para crear imágenes forenses digitales

Índice

Introducción

En el campo de la informática forense, contar con herramientas precisas y confiables es fundamental. Una de estas herramientas, que ha ganado reconocimiento por su eficacia y versatilidad, es dc3dd. Esta utilidad, diseñada específicamente para el análisis forense digital, ofrece capacidades avanzadas que la convierten en un recurso valioso para los profesionales de la seguridad informática.

¿Qué es dc3dd?

dc3dd es una versión mejorada de dd, una herramienta clásica de Unix para la copia y conversión de datos. Desarrollada por el Departamento de Defensa de los Estados Unidos, dc3dd incorpora funcionalidades específicas para la investigación forense digital.

Según Shah et al. (2022), las herramientas de adquisición forense como dc3dd son cruciales para mantener la integridad de los datos durante las investigaciones. dc3dd ofrece características adicionales sobre dd y dcfldd, como:

- Cálculo de múltiples hashes simultáneamente

- Barra de progreso en tiempo real

- Manejo avanzado de errores de lectura

Capacidad de dividir la salida en múltiples archivos

Uso de dc3dd en Informática Forense

En el ámbito de la informática forense, dc3dd se ha establecido como una herramienta estándar para la adquisición de evidencia digital. Su capacidad para crear imágenes bit a bit de dispositivos de almacenamiento, manteniendo la integridad de los datos originales, es fundamental en investigaciones criminales y auditorías de seguridad.

Yudhana et al. (2022) destacan la importancia de utilizar métodos forenses estandarizados, como el marco DFRWS (Digital Forensics Research Workshop), en conjunto con herramientas como dc3dd para garantizar la validez de la evidencia en los tribunales.

Características avanzadas de dc3dd

Entre las características más destacadas de dc3dd se encuentran:

Hashing en tiempo real: dc3dd puede calcular y verificar hashes MD5, SHA-1, SHA-256, y SHA-512 durante el proceso de copia, lo que garantiza la integridad de los datos.

Manejo sofisticado de errores: A diferencia de dd, dc3dd puede continuar la copia incluso cuando encuentra sectores dañados, registrando estos errores para su posterior análisis.

Logs detallados: Genera registros completos de la operación, incluyendo estadísticas de transferencia, errores encontrados y hashes calculados.

Patrones de llenado personalizables: Permite especificar patrones para rellenar espacios no utilizados, útil en ciertas situaciones forenses.

Guía práctica: copia forense de una micro SD Samsung 4GB

Para ilustrar el uso práctico de dc3dd, vamos a simular la creación de una imagen forense de una tarjeta Micro SD Samsung de 4GB. Este proceso es común en investigaciones que involucran dispositivos móviles o cámaras digitales.

Preparación

Antes de comenzar, asegúrese de contar con el siguiente equipo:

- Una estación de trabajo forense (preferiblemente con un sistema operativo basado en Linux).

- Un bloqueador de escritura para evitar modificaciones accidentales en la evidencia.

- La tarjeta Micro SD.

Para ésta pruebas se puede usar un adaptador de Micro SD a SD, ya incluye el adaptador que bloquea la escritura.

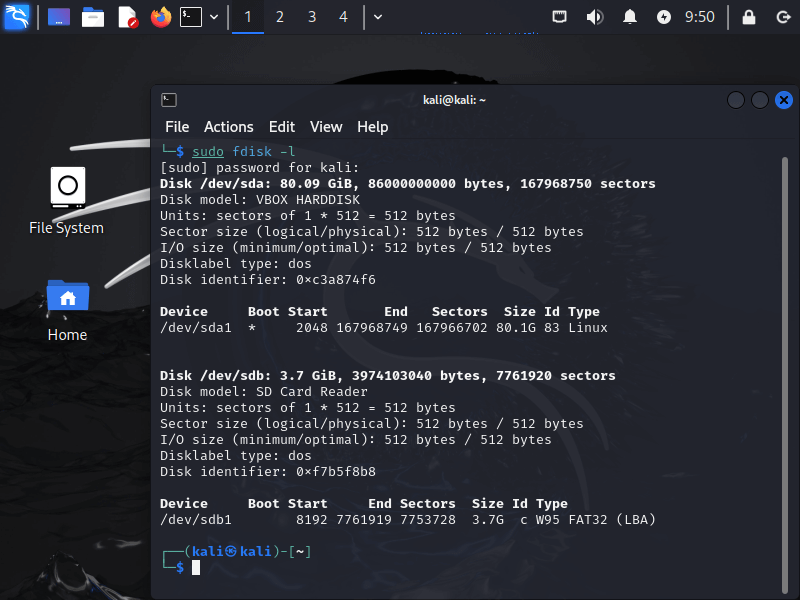

Identificación del dispositivo

Una vez conectada la Micro SD a través del adaptador, debemos identificar cómo el sistema reconoce el dispositivo. En sistemas Linux, podemos usar el comando:

sudo fdisk -l

Supongamos que nuestro dispositivo es reconocido como /dev/sdb.

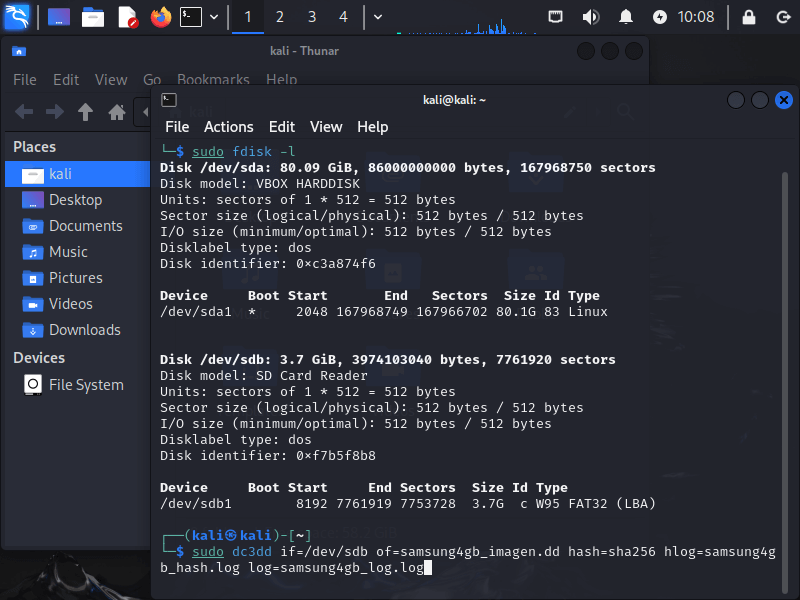

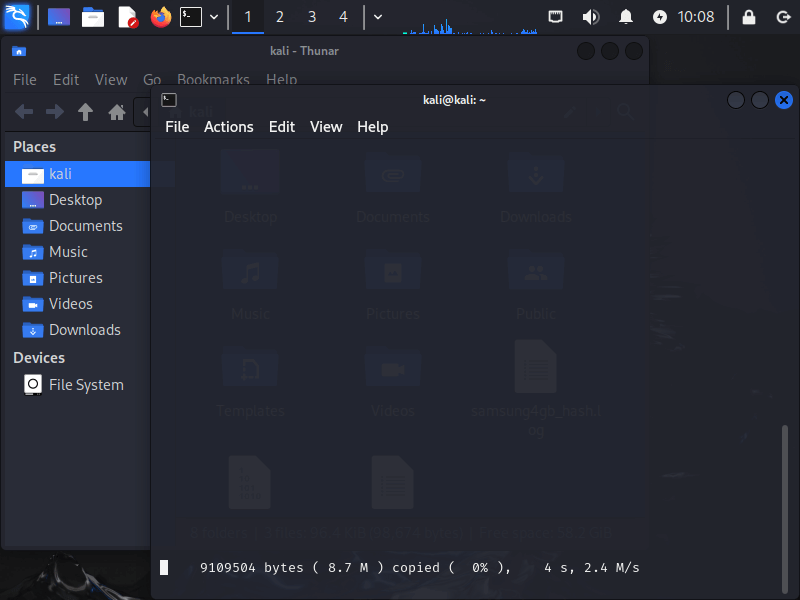

Creación de la imagen forense

Ahora, utilizaremos dc3dd para crear la imagen forense. El comando básico sería:

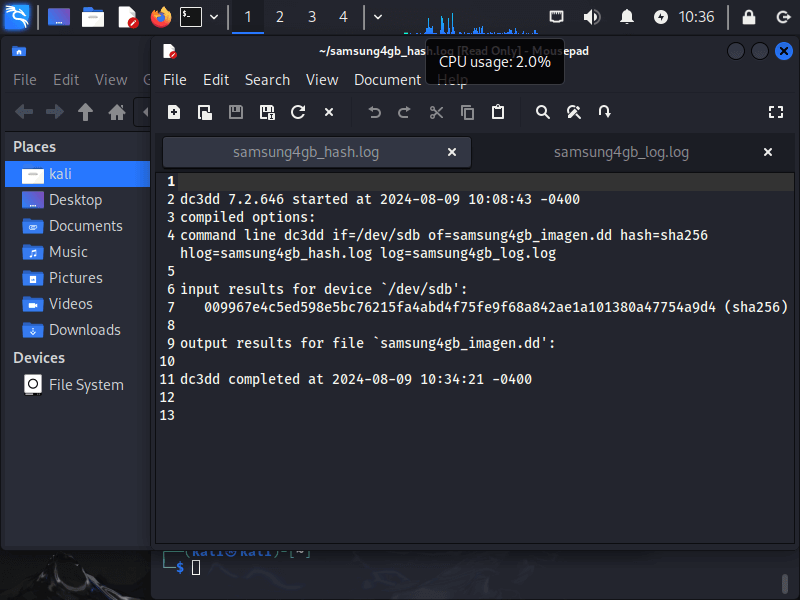

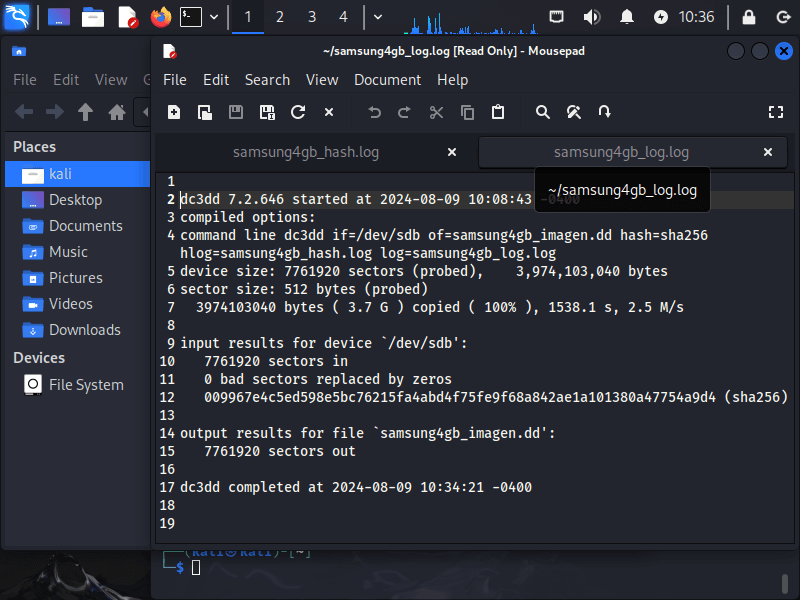

sudo dc3dd if=/dev/sdb of=samsung4gb_imagen.dd hash=sha256 hlog=samsung4gb_hash.log ofs=samsung4gb_imagen.log

Desglosemos este comando:

if=/dev/sdb: Especifica el dispositivo de entrada (la Micro SD, depende del resultado de fdisk).of=samsung4gb_imagen.dd: Define el archivo de salida (la imagen forense).hash=sha256: Calcula el hashSHA-256 durante la copia.log=samsung4gb_log.log: Guarda el registro general en un archivo de log.hlog=samsung4gb_hashes.log: Guarda los hashes en un archivo de log.Verificación de la Imagen

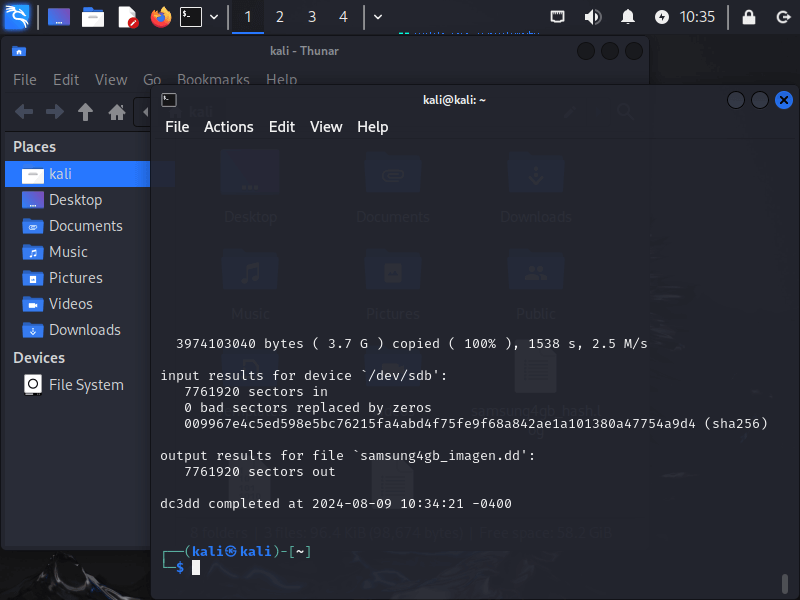

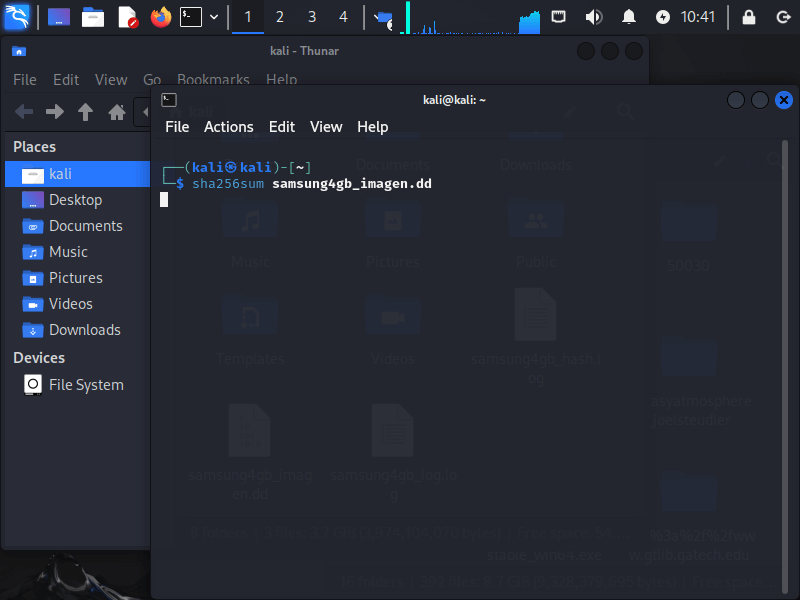

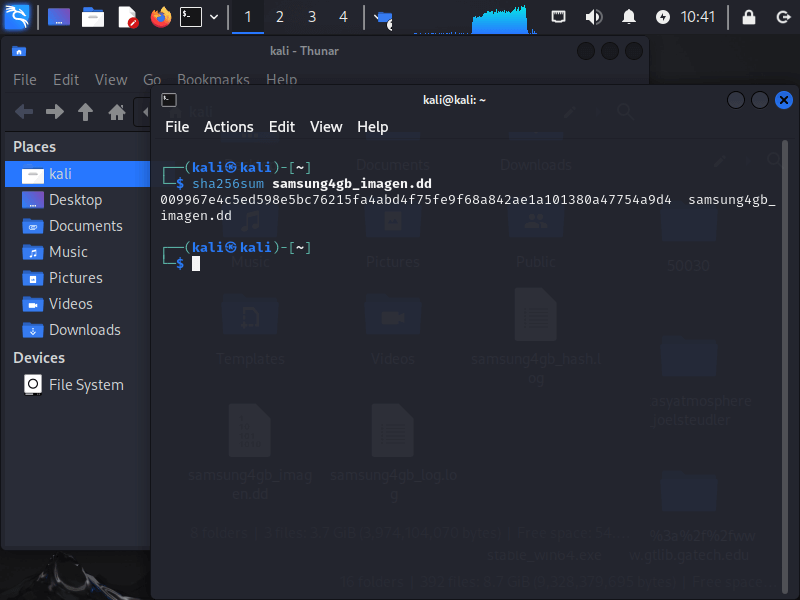

Una vez completado el proceso, dc3dd habrá generado la imagen y los archivos de log. Para verificar la integridad de la imagen, podemos calcular el hash de la imagen creada y compararlo con el hash original:

sha256sum samsung4gb_imagen.dd

Ese valor debe coincidir con lo registrado en el archivo microsd_hashes.log.

Mejores prácticas al usar dc3dd

Al utilizar dc3dd en investigaciones forenses, es crucial seguir ciertas prácticas:

Siempre use un bloqueador de escritura: Esto previene modificaciones accidentales en la evidencia original.

Documente todo el proceso: Mantenga un registro detallado de cada paso, incluyendo comandos utilizados y resultados obtenidos.

Verifique los hashes: Siempre compare los hashes de la imagen creada con los del dispositivo original.

Preserve los logs: Los archivos de log generados por dc3dd son cruciales para demostrar la integridad del proceso.

Albanna y Riadi (2017) enfatizan la importancia de utilizar métodos forenses estáticos, como los empleados por dc3dd, para analizar dispositivos de almacenamiento sin alterar su contenido.

Limitaciones y consideraciones

Aunque dc3dd es una herramienta poderosa, tiene sus limitaciones:

- Por defecto no proporciona una interfaz gráfica, lo que puede ser intimidante para usuarios menos experimentados.

- En dispositivos muy grandes, el proceso de copia puede llevar mucho tiempo.

- No tiene capacidades de análisis incorporadas; es principalmente una herramienta de adquisición.

Shah et al. (2022) señalan que, en algunos casos, pueden ser necesarias herramientas adicionales para un análisis más profundo de los datos adquiridos.

Conclusión

dc3dd se ha establecido como una herramienta esencial en el arsenal de cualquier investigador forense digital. Su capacidad para crear imágenes forenses precisas, calcular hashes en tiempo real y manejar errores de manera robusta la hace invaluable en situaciones donde la integridad de los datos es crítica.

En un mundo donde la evidencia digital juega un papel crucial en investigaciones de todo tipo, contar con herramientas confiables como dc3dd es muy importante.

Referencias:

Albanna, F., & Riadi, I. (2017). Forensic Analysis of Frozen Hard Drive Using Static Forensics Method. International Journal of Computer Science and Information Security (IJCSIS), 15(1), 173-178.

Shah, Z., Kyaw, A., Truong, H. P., Ullah, I., & Levula, A. (2022). Forensic Investigation of Remnant Data on USB Storage Devices Sold in New Zealand. Applied Sciences, 12(12), 5928.

Yudhana, A., Riadi, I., & Putra, B. (2022). Digital Forensic on Secure Digital High Capacity using DFRWS Method. JURNAL RESTI (Rekayasa Sistem dan Teknologi Informasi), 6(6), 1021-1027.